Alguns dos desafios ao adotar a segurança de DevOps, também conhecida como DevSecOps, é colocar muito foco em ferramentas, em vez de processos, resistência cultural, controles de acesso fracos e gerenciamento de segredos inadequados. Embora a implementação da segurança de DevOps venha com seus desafios, há várias práticas recomendadas que as organizações podem seguir para

O modelo de maturidade de confiança zero é uma iniciativa da Agência de Segurança Cibernética e Segurança de Infraestrutura (CISA) para ajudar a alcançar uma abordagem moderna de confiança zero por meio da implementação de cinco pilares com capacidades transversais. Os cinco pilares da segurança de confiança zero são identidade, dispositivo, rede, aplicativo e carga

O conceito de segurança conhecido como “acúmulo de privilégios desnecessários” ocorre quando uma pessoa acumula direitos de acesso ao longo do tempo, retendo a entrada a sistemas e dados após a conclusão de uma tarefa específica ou a necessidade de tal acesso. Esse acúmulo gradual de privilégios desnecessários em uma organização não apenas complica o

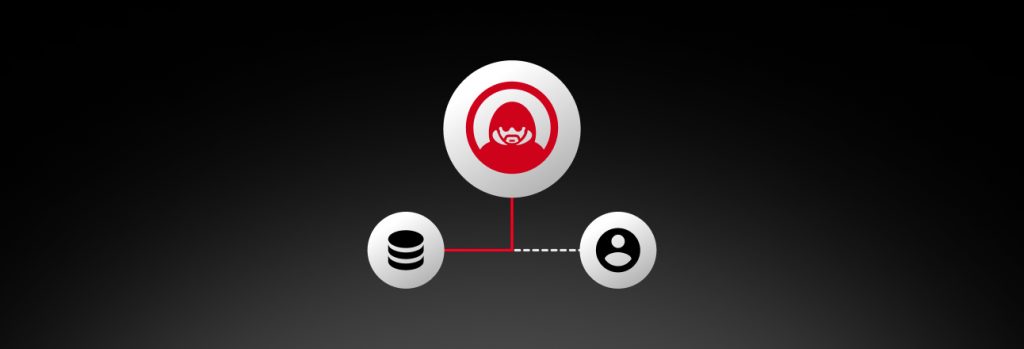

Um ataque direcionado é um ataque cibernético complexo feito sob medida para afetar organizações ou funcionários específicos. A melhor maneira de proteger sua organização contra ataques direcionados é reduzir sua superfície de ataque, investir em uma solução de gerenciamento de acesso privilegiado (PAM), criar um plano de resposta a incidentes e educar os funcionários sobre

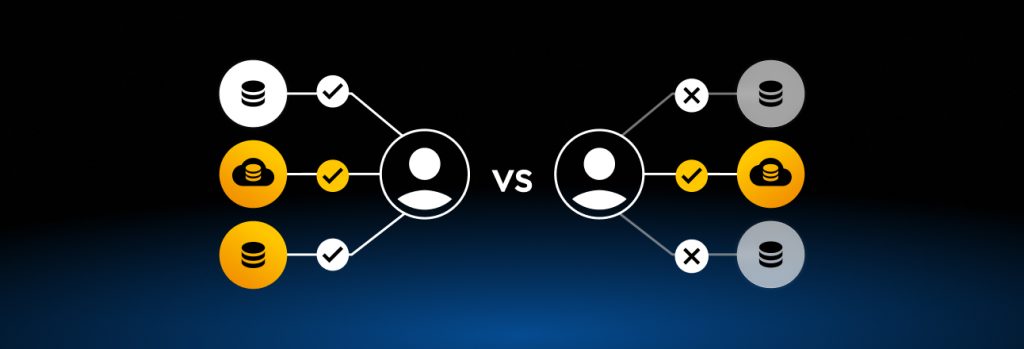

Embora a confiança desempenhe um papel importante no gerenciamento de acesso, nem todos os tipos de confiança são desenvolvidos da mesma forma. Quando se trata de gerenciamento de acesso, há dois tipos de confiança nos quais prestar atenção: a confiança implícita e a confiança explícita. Vamos ver quais são esses tipos de confiança no gerenciamento

O gerenciamento de acesso privilegiado (PAM) protege os sistemas e contas mais importantes de uma organização contra acesso não autorizado, tornando fundamental ter uma boa estratégia de PAM em vigor. Algumas das práticas recomendadas para desenvolver uma boa estratégia de PAM incluem implementar o acesso de menor privilégio, monitorar contas privilegiadas, adotar práticas recomendadas de

Um vetor de ataque, também conhecido como vetor de ameaça, é uma maneira de cibercriminosos obterem acesso à rede ou ao sistema de uma organização. Alguns tipos comuns de vetores de ataque contra os quais as organizações precisam se defender incluem credenciais fracas e comprometidas, ataques de engenharia social, ameaças internas, softwares desatualizados, falta de

A melhor maneira de gerenciar com segurança o acesso a bancos de dados por usuários remotos é utilizando uma solução de gerenciamento de acesso privilegiado (PAM). As soluções de PAM fornecem visibilidade e controle totais sobre o acesso a bancos de dados para evitar o uso indevido de privilégios, reduzindo a probabilidade de uma ameaça

O sequestro de sessão é um ataque cibernético no qual cibercriminosos interceptam e roubam o ID da sessão, também chamado de token de sessão, compartilhado entre um usuário e um site. Com um ID de sessão roubado, um cibercriminoso pode fingir ser o usuário e obter acesso à sua conta. Para evitar o sequestro de

Os ataques de spoofing são um ataque cibernético comum que engana as pessoas a revelarem suas credenciais de login fingindo ser o site de uma empresa legítima. Gerenciadores de senhas, como o Keeper Password Manager, possuem um recurso de preenchimento automático que pode oferecer proteção contra esse tipo de ataque. Caso acesse um site falso,

Você deve utilizar um gerenciador de senhas em 2024 porque eles protegem suas credenciais de login e mantêm seus dados online seguros. Os gerenciadores de senhas fazem mais do que apenas proteger e armazenar senhas; eles também armazenam suas passkeys, geram senhas novas e fortes, e permitem armazenar e compartilhar documentos importantes com segurança, como

Embora as VPNs possam protegê-lo contra alguns tipos de ataques cibernéticos lançados por hackers, elas não o protegem contra todos eles. Por exemplo, as VPNs podem protegê-lo contra ataques indiretos (MITM), hacking remoto, ataques de negação de serviço distribuída (DDoS) e sequestro de sessão, mas as VPNs não o protegem contra hackers que roubam chaves

O Keeper Security foi apresentado pelo Okta, líder de gerenciamento de acesso no Gartner Magic Quadrant, como o sétimo aplicativo de crescimento mais rápido em número de clientes no relatório Business at Work de 2024 da empresa. Esta é a segunda vez que o Keeper é listado como um dos aplicativos de crescimento mais rápido

Um sequestrador de navegador é um tipo de malware que infecta um navegador de internet. Quando o seu navegador de internet é infectado, isso é feito sem o seu conhecimento ou consentimento, de modo que você pode nem notar que está lá até que seja tarde demais. Normalmente, os sequestradores de navegador são utilizados por

Segredos são credenciais privilegiadas não humanas utilizadas por sistemas e aplicativos para acessar serviços e recursos de TI contendo informações altamente confidenciais. Um dos tipos mais comuns de segredos que as organizações utilizam é chamado de chave SSH. Embora as chaves SSH sejam seguras contra determinados ataques cibernéticos, elas podem ser comprometidas devido à disseminação

Implementar logon único (SSO) oferece vários benefícios para organizações e seus funcionários, como simplificar a autenticação, reduzir as redefinições de senhas pelo helpdesk e melhorar a segurança. No entanto, o SSO também vem com algumas desvantagens, como criar um único ponto de falha, implementações complexas e nem todos os aplicativos são compatíveis com o uso

Um firewall é um tipo de sistema de segurança de rede que ajuda a proteger sua rede contra ameaças externas controlando o tráfego de entrada e saída da rede. Um firewall pode ser baseado em software ou hardware. Um firewall de hardware geralmente é um roteador, que é um dispositivo físico que bloqueia o acesso

De acordo com o Relatório de investigação de violações de dados de 2023 da Verizon, 19% das ameaças que as organizações enfrentam são internas. Quando as organizações não tomam as medidas necessárias para evitar o uso interno indevido de credenciais e erros humanos, suas chances de sofrer com uma ameaça interna são maiores. Algumas maneiras

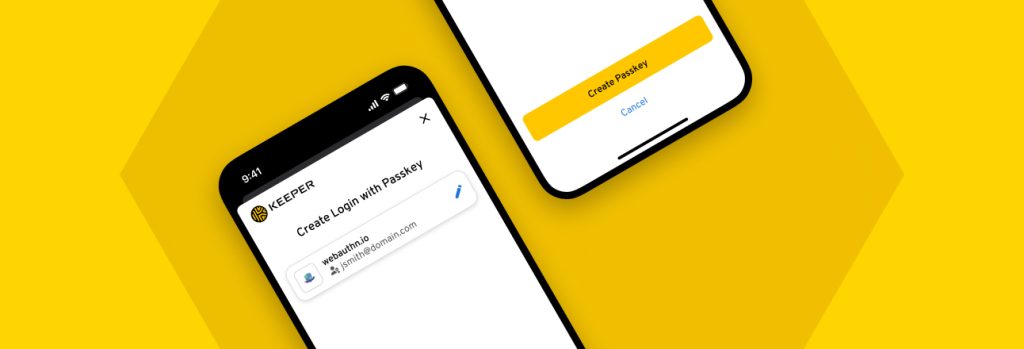

Keeper Security is excited to announce that it now supports passkeys for mobile platforms on iOS and Android. This update extends passkey management functionality in the Keeper Vault beyond the Keeper browser extension. O que é uma passkey? Uma passkey é uma chave criptográfica que permite aos usuários fazer login em contas sem precisar inserir uma

Neste Mês da História das Mulheres, a Keeper Security está destacando o trabalho da Women in Identity, uma organização dedicada a promover a diversidade e a inclusão identitária globalmente. O que é o Mês da História das Mulheres? Durante o mês de março, o mundo se reúne para reconhecer o Mês da História das Mulheres.